SMTP sta per “Simple Mail Transfer Protocol” ed è un protocollo per la trasmissione di email. Come funziona? Come usarlo correttamente?

La posta elettronica è oramai emersa come uno dei servizi più preziosi del web ma ti sei mai chiesto come fanno le tue email ad arrivare a destinazione?

La maggior parte dei sistemi Internet utilizza l’SMTP come metodo per trasferire la posta da un mittente a uno o più destinatari. SMTP è un protocollo “push” e viene utilizzato per inviare la posta. Sono invece differenti, POP3 o IMAP, i protocolli per la ricezione di messaggi (vengono utilizzati per recuperare i messaggi lato destinatario). In sostanza, l’SMTP gestisce la posta in uscita, è quindi il meccanismo che si trova alla base delle comunicazioni email. Vediamo insieme come funziona.

Come funziona il protocollo SMTP

Il server SMTP

Quali sono le minacce alla sicurezza SMTP?

Come proteggere la nostra connessione?

Come funziona il protocollo SMTP?

L’SMTP può essere classificato come un framework che regola il modo in cui i dati vengono inviati tra server di posta elettronica in modo che i messaggi possano essere inviati tra singoli account di posta elettronica. Le piattaforme più comuni, tra cui Outlook.com e Gmail, utilizzano SMTP come base per la trasmissione dei dati in modo che le email possano essere inviate oltre i propri server.

L’SMTP è stato creato per la prima volta negli anni ’80 dalla Internet Engineering Task Force (IETF), una comunità organizzata di ricercatori, operatori, ingegneri, progettisti di rete e fornitori di servizi IT. Insieme hanno creato gli standard che inizialmente costituivano la struttura del protocollo TCP / IP.

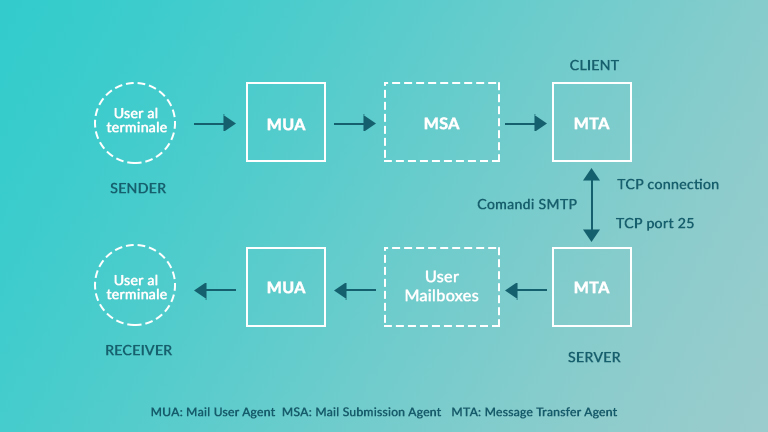

Ci sono quattro componenti essenziali che compongono l’SMTP:

- un utente locale (o utility-client)noto come mail user agent (MUA),

- un componente server, chiamato mail submission agent (MSA),

- un agente di trasferimento della posta mail transfer agent (MTA),

- un agente di consegna della posta.

Il protocollo prevede lo spostamento di un’email dall’MTA di un dispositivo a quello di un altro utilizzando un meccanismo di “memorizzazione e inoltro”. Attraverso una catena di azioni, un messaggio può viaggiare attraverso la rete prima di arrivare alla destinazione prevista.

Anche i meccanismi POP3 (Post Office Protocol 3) o IMAP (Internet Message Access Protocol) vengono implementati, a seconda di come gli utenti configurano le loro piattaforme di posta elettronica, per raccogliere e trasferire i messaggi alle loro destinazioni.

Entrambi i sistemi offrono vantaggi e svantaggi, ma la maggior parte delle piattaforme aziendali normalmente utilizza IMAP perché le email possono essere archiviate su un server anziché su singoli dispositivi. Quando si utilizza IMAP, è anche importante specificare quale server memorizza i messaggi, in modo che possano essere ricevuti senza ritardi o errori da tutti i dispositivi che li richiedono.

Il server SMTP

Un server SMTP è solo un computer che esegue SMTP. Una volta che i messaggi vengono raccolti, vengono inviati a questo server per essere passati ai destinatari.

I sei step fondamentali dell’invio di un’email

Un’email viene inviata dal mittente al destinatario utilizzando sei passaggi.

- L’email viene inviata da un MUA all’MSA di un server di posta.

- Questa email viene trasferita all’MTA del server tramite la porta 25 (l’MTA e l’MSA sono in genere ospitati sullo stesso server SMTP).

- L’MTA conferma il record MX del dominio del destinatario e trasferisce il messaggio a un altro MTA (questo può accadere molte volte fino a quando il messaggio non viene ricevuto dal server di destinazione).

- L’email viene consegnata all’MDA, che salva il messaggio nel formato corretto per il recupero da parte del MUA ricevente.

- Il MUA ricevente richiede il messaggio dall’MDA tramite POP3 o IMAP.

- Infine, l’email viene recapitata alla casella di posta in arrivo del MUA ricevente.

Quali sono le minacce alla sicurezza SMTP?

Ci sono una serie di cose da tenere presenti quando si trasmette anche una piccola quantità di email.

Ecco le minacce alla sicurezza che si verificano più comunemente:

– Accesso non autorizzato alle tue email e fuga di dati –

I criminali informatici potrebbero tentare di accedere al tuo server SMTP attraverso il quale passa tutta la posta in uscita. Questo viene fatto interrompendo le procedure di autenticazione con metodi più o meno sofisticati. Una volta entrati, i visitatori indesiderati possono accedere alle tue email e utilizzarle a loro vantaggio, ad esempio divulgando i dati dei tuoi utenti o rubando informazioni riservate che stavi inviando ai colleghi.

– Spam e phishing –

Quando i truffatori sono in grado di accedere al tuo server SMTP, è probabile che lo utilizzino anche per inviare messaggi non autorizzati sia ai tuoi contatti che agli account esterni (questo è noto come utilizzo del server come Open Relay). Questo viene fatto per inviare spam che, se inviato dal tuo legittimo e (probabilmente) noto dominio, potrebbe avere successo. O, peggio ancora, il tuo server può essere utilizzato per inviare phishing cioè email dannose per richiedere agli utenti, ad esempio di condividere le proprie credenziali di accesso o numeri di carta di credito.

– Malware –

Gli aggressori utilizzano comunemente le vulnerabilità dell’SMTP per diffondere software dannoso ai destinatari della posta elettronica, ma anche nella propria infrastruttura. Possono essere virus, trojan o altri tipi di worm che vengono poi utilizzati per ostacolare le operazioni, ottenere l’accesso ai server, modificare i privilegi e accedere a dati protetti. Se non combattuto con forza sufficiente, il malware potrebbe continuare a diffondersi, infettando sempre più server e utenti.

– Attacchi DoS –

Se tutto quanto sopra non sembra serio, i criminali informatici possono anche utilizzare il tuo server SMTP per eseguire attacchi Denial-of-Service (DoS). Ciò significa fondamentalmente inondare altri server con un’enorme quantità di e-mail per influire sulle loro prestazioni o addirittura causare un arresto anomalo. DoS può anche essere utilizzato per inondare una casella di posta in arrivo per nascondere eventuali messaggi di avviso su violazioni della sicurezza a un server. Qualunque sia lo scopo di un attacco DoS, non va mai bene.

Questi sono solo alcuni degli esempi.

Come proteggere la nostra connessione?

Spesso capita di riscontrare problemi di sicurezza non dovuti al server che stiamo utilizzando ma a una cattiva gestione. Succede di leggere di utenti che lamentano la mancata consegna della corrispondenza perché bloccata. Ma capiamo perché ciò accade.

SMTP esterno

Va specificato che l’uso da shared hosting di un server SMTP esterno viene comunemente disabilitato per motivi di sicurezza, per impedire dunque che un account abusato possa utilizzare servizi SMTP non conosciuti e non controllati procurando così danno, in termini di blacklisting e di reputazione globale, sia al proprio account che a tutti i condivisori del dominio.

Normalmente su uno shared hosting, per motivi di spam, è buona pratica chiudere il traffico SMTP verso l’esterno per ragioni di sicurezza. Ad esempio, su un server Linux di Register.it, il cliente ha due soluzioni:

- SMTP locale sulla macchina

- SMTP autenticato di Register.it

Il motivo per cui ciò viene fatto è sempre il tanto odiato SPAM.

Quando il cliente usa i server SMTP di Register.it, è possibile effettuare sia conteggi sui singoli hosting ospitati, sia bloccare lo spam forzando l’utilizzo dei software antispam proprietari.

Permettere l’utilizzo di server SMTP pubblici potrebbe ben presto comportare il blacklisting.

Utilizzando un protocollo SMTP si ha la sicurezza che l’invio di email non sarà etichettato come SPAM.

In alternativa, esistono soluzioni personalizzate per ogni tipo di esigenza, ma soprattutto soluzioni incluse nei pacchetti hosting per l’invio di messaggi da webmail.

Le buone pratiche:

- Quando possibile utilizzare sempre SSL/TLS per l’invio dell’email. In caso contrario le informazioni passano in chiaro sulla rete e la password potrebbe essere intercettata da qualcuno che sta in mezzo, (es. -> attacchi di tipo “men in the middle”).

- Utilizzare password complesse composte da almeno un carattere alfabetico maiuscolo (meglio se è nel mezzo della password), uno minuscolo, un numero e un carattere speciale cercando di evitare parole del dizionario (esempi di password da evitare: pippo, p1pp0, P1pp0!, Alessio07 o password riconducibili al dominio, esempi di password più robuste: November.33, Rain5, N0sfer4tu!).

- Utilizzare sempre un antivirus con definizioni aggiornate sul proprio client.

- Cambiare periodicamente la password.

Per gli invii massivi invece, le regole principali sono:

- Avere una lista di indirizzi ip puliti e rivisti periodicamente (se qualche indirizzo email non esiste più va eliminato dalla propria lista di invio, per esempio).

- Prevedere sempre un link per disiscriversi dalla newsletter/mailing list.

- Aver avuto il consenso di invio dalle persone alle quali si invia l’email.

Fin da piccola comprende che le Barbie sono un’ottima merce di scambio per ottenere le tanto bramate macchinine dai suoi compagni di gioco. I computer sono stati nella sua vita sin da quando era in fasce e ha sempre amato tutto ciò che riguarda i pixel. Nata come webmaster, nerd e appassionata di grafica, amante di viaggi e teatro, spera che un giorno gli informatici facciano amicizia col senso dell’estetica e i copy imparino l’italiano.