Quali sono le misure adottate da Register.it per la sicurezza dei propri clienti? Quali azioni vengono messe in atto in caso di attacco informatico? Ce ne parla Cosimo Vagarini, Chief Technology Officer del gruppo REGISTER.

La sicurezza informatica è un pilastro fondamentale di Register.it: l’affidabilità dei servizi erogati e la sicurezza dei siti ospitati sulle nostre piattaforme è un tema di assoluta priorità che vede interi team aziendali costantemente coinvolti.

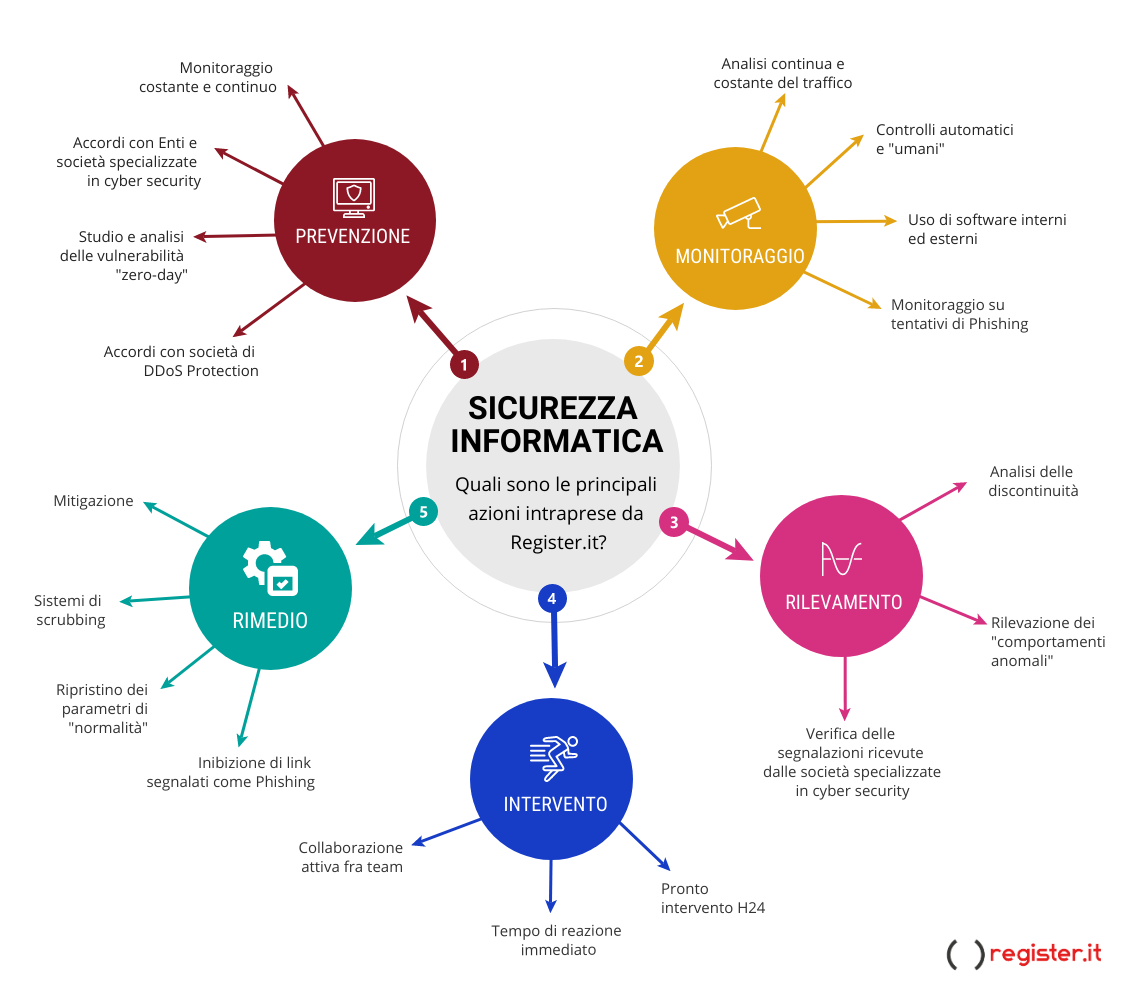

Monitoraggio, rilevamento, pronto intervento e rimedio: sono questi i cardini principali della sicurezza di Register.it con l’obiettivo primario di proteggere reti, programmi e dati da possibili attacchi o da accessi non autorizzati ai sistemi.

Quali sono le principali azioni intraprese da Register.it in tema di sicurezza informatica? Quali sinergie si attivano all’interno dell’azienda in caso di attacco? Abbiamo intervistato Cosimo Vagarini, Chief Technology Officer del Gruppo REGISTER, per uno sguardo dall’interno.

“Quali sono le tipologie di attacco più frequenti?”

Possiamo suddividere le principali tipologie di attacco in due grandi macrocategorie: Gli attacchi rivolti a tutta la piattaforma, come gli attacchi DDoS e gli attacchi rivolti a siti specifici che cercano di sfruttare le vulnerabilità degli stessi dovute principalmente a mancati aggiornamenti.

Gli attacchi DDoS (Distributed Denial of Service) sono attacchi informatici sferrati contemporaneamente da più fronti con l’obiettivo di fare esaurire le risorse di un sistema fino renderlo non più in grado di erogare servizi. Sono attacchi massivi che possono avere un impatto su tutti i siti ospitati sulla piattaforma presa di mira dagli attaccanti.

Leggi anche “Attacco DDoS. Cos’è, come funziona e come difendersi”

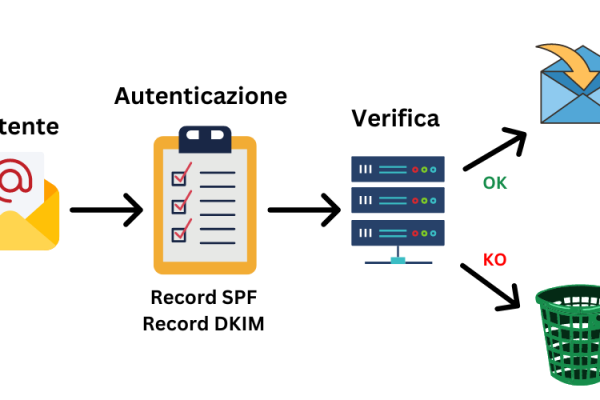

Negli attacchi rivolti a siti specifici invece i criminali informatici sfruttano vulnerabilità o mancati aggiornamenti di WordPress, Joomla o di altre web app utilizzate dai nostri clienti per creare e gestire i loro siti web. Lo scopo è quello di “penetrare il sito” per aggiungere delle nuove pagine e creare nuovi link su cui fare attività di Phishing.

Leggi anche “Phishing. Cos’è e come difendersi”

“Quali sono le azioni intraprese da Register.it contro questi due tipi di attacco informatico?”

In entrambi i casi il monitoraggio costante della piattaforma e i controlli sia automatici che “umani” ci consentono di identificare prontamente la minaccia e di intervenire tempestivamente.

Negli attacchi DDoS le infrastrutture attaccate registrano dei picchi anomali dovuti al superamento delle soglie preimpostate. Il monitoraggio ci permette di rilevare subito tali picchi e di agire tempestivamente esaminando l’anomalia e procedendo rapidamente alla mitigazione dell’attacco anche con l’aiuto di società esterne specializzate in DDoS Protection.

Attraverso la mitigazione il traffico viene instradato verso degli specifici sistemi di scrubbing che, tempo pochi millisecondi, lo analizzano, individuano il pattern di attacco e scartano così il traffico illegittimo facendo tornare la piattaforma alla sua normale funzionalità.

Per gli attacchi rivolti a siti specifici invece abbiamo dei controlli automatici che oltre a verificare la legittimità della provenienza in caso di caricamento file sui siti dei nostri clienti, verificano che negli stessi non siano presenti pattern segnalati da Authority, Enti o società specializzate in cyber security che monitorano la rete per identificare gli attacchi in corso e ci notificano prontamente le caratteristiche degli stessi.

I nostri sistemi automatici di monitoraggio verificano continuamente se le pagine e i link segnalati risiedono sui nostri sistemi e in caso inibiscono immediatamente la pagina rendendola inutilizzabile.

“Ci sono anche delle azioni preventive che mettete in atto per anticipare l’attacco?”

La prevenzione è fondamentale per agire in anticipo sugli eventuali possibili attacchi.

Il nostro sofisticato sistema di monitoraggio, composto da una combinazione di software interni ed esterni, analizza il traffico in maniera costante e continua per evidenziale le anomalie che possono celare un attacco.

Se riscontriamo dei “comportamenti anomali” attiviamo subito il team di pronto intervento H24 per valutare la situazione e mettere subito in atto le azioni necessarie per ripristinare la normalità e risolvere il problema senza impattare minimamente il funzionamento dei siti dei clienti.

È evidente che anche quanto indicato precedentemente circa le segnalazioni che riceviamo dalle Società e Authority con cui collaboriamo, è parte integrante del nostro sistema di prevenzione sia che si tratti di attacchi in corso che di attacchi che cercano di sfruttare le vulnerabilità zero-day.

“Hai parlato di vulnerabilità zero-day, cosa sono?”

Le “zero-day” sono delle vulnerabilità di sistema appena scoperte che non sono ancora state “sistemate” dal produttore del software. Le vulnerabilità “zero-day” rappresentano quindi porte potenzialmente aperte per possibili attacchi.

Per gli attaccanti infatti è fondamentale muoversi nel lasso di tempo che intercorre fra il momento in cui la vulnerabilità viene scoperta o rivelata e il successivo lancio dell’aggiornamento che corregge tale vulnerabilità.

Conoscere prontamente le “zero-day” ci consente di predisporre le misure necessarie per contrastare al meglio i possibili attacchi in attesa dell’aggiornamento da parte del produttore.

“Con quale frequenza riscontrate tentativi di attacco?”

Per attacchi diretti a specifici siti ospitati su Register.it la frequenza è praticamente giornaliera, con attacchi sferrati anche più volte al giorno, durante tutto l’arco della giornata.

Gli attacchi DDoS sono generalmente meno frequenti e vanno ad “ondate”, con periodi particolarmente intensi e periodi relativamente calmi.

La quasi totalità degli attacchi non viene minimamente percepita dai nostri clienti a livello di funzionalità: I nostri sistemi di monitoraggio ci consentono di avere un tempo di reazione praticamente immediato con un team dedicato pronto ad agire immediatamente a qualsiasi ora del giorno e della notte.

Purtroppo, la certezza di essere completamente immuni da attacchi informatici non esiste, nemmeno prendendo tutte le precauzioni del caso, però lavoriamo quotidianamente e costantemente per minimizzare il più possibile l’impatto di ogni attacco ed agire tempestivamente per mitigarlo al meglio.

“Avete notato un aumento di attacchi nel periodo del lockdown con la crescita del traffico in rete?”

Durante la “quarantena” e il lockdown abbiamo sicuramente avvertito una diversa composizione del traffico passando da un maggiore “utenza business” a una maggiore “utenza domestica” dovuta all’uso dello Smart Working ma tale aumento di “utenza domestica” non si è rilevato un problema in termini di sicurezza.

Abbiamo però notato una diversa distribuzione degli orari di attacco: se prima del lockdown gli attacchi avvenivano principalmente nelle ore serali, durante la quarantena ci sono stati attacchi a qualsiasi ora del giorno, ma non c’è stato un aumento, solo una diversa distribuzione del momento dell’attacco all’interno delle 24 ore.

Copywriter, Marketing Specialist e Communication lover. Da sempre appassionata ai libri e alla scrittura, mi occupo di creare contenuti per il web ma non posso rinunciare al mio primo amore: la carta e la penna! Fuori dal web viaggio, cerco di tenermi in forma e soprattutto faccio la mamma.