Quali sono i rischi e le possibili attività malevoli a cui WordPress è esposto? A quali conseguenze possono portare?

Essendo un software open-source WordPress offre vantaggi e svantaggi in termini di sicurezza: il codice sorgente è costantemente controllato da una comunità di sviluppatori molto attiva ma lo stesso il codice è, per sua natura, accessibile a malintenzionati che possono studiarlo per mettere in luce eventuali debolezze.

Questo non significa che WordPress non sia affidabile ma, come ogni altro CMS, è vulnerabile a operazioni malevole volte a rubare dati, distribuire malware o dirigere i visitatori di un sito web verso pagine terze.

Quali sono i rischi e le possibili attività malevoli a cui WordPress è esposto? A quali conseguenze possono portare? Scopriamolo insieme.

Le principali minacce a cui WordPress è esposto

Come evitare questi attacchi?

Sicurezza su WordPress: guarda il video del webinar di Register.it

Le principali minacce a cui WordPress è esposto

La gestione attenta delle tematiche di sicurezza in WordPress rappresenta lo strumento indispensabile tramite cui tutelare il proprio sito, il valore dei servizi che fornisce, le informazioni e in esso contenute l’affidabilità percepita dagli utenti finali dalle molteplici minacce a cui è esposto.

Tali minacce sono spesso ignote da chi ha la comprensibile priorità di gestire il proprio business prima che tematiche di sicurezza ed invisibili finché non manifestano i loro effetti deleteri proprio sul business.

Ecco le 7 tipologie di attacco più frequenti ai siti realizzati in WordPress

1.DDoS

2.Malware / Backdoor

3.Brute Force attack

4.SQL Injection

5.Cross Site Scripting

6.Pharma Hack

7.Clickjacking

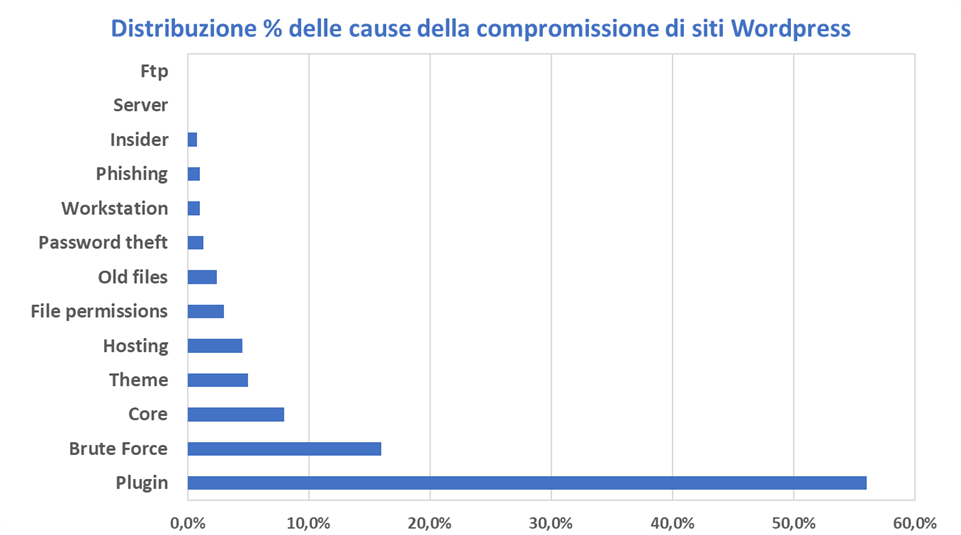

Tali tipologie di attacco possono sfruttare vulnerabilità di componenti e configurazioni di vari livelli dell’architettura dei sistemi che ospitano siti realizzati in WordPress o basarsi su tecniche esterne di phishing o social engineering che mirano ad ottenere credenziali di accesso o informazioni utili per attaccare i suddetti sistemi.

Scendiamo nel dettaglio e vediamo le caratteristiche di ogni possibile minaccia e le modalità con cui questi attacchi possono sfruttare vulnerabilità di WordPress.

1. DDoS

L’acronimo DDoS sta per Distributed Denial of Service e si tratta di un attacco informatico sferrato da più computer in contemporanea finalizzato ad interrompere l’erogazione di un servizio di rete.

Questo picco contemporaneo di richieste simultanee, che saturano la capacità dei sistemi di prendere in carico e soddisfare le singole richieste di accesso al sito, è il principio su cui si basa un attacco DDoS.

Il termine distribuito fa riferimento al fatto che le innumerevoli richieste contemporanee arrivano da macchine distribuite sulla rete che, quasi sempre, effettuano richieste di accesso ai siti in background quindi in modo nascosto dagli ignari proprietari.

Vuoi saperne di più? Leggi anche “Attacco DDoS. Cos’è, come funziona e come difendersi”

2. Malware / Backdoor

Malware o “software malevolo” è un termine generico che descrive un programma/codice dannoso che mette a rischio un sistema. Si racchiudono in questa categoria le tipologie di attacchi che sfruttano tecniche varie per veicolare, iniettare ed eseguire del codice malevolo nell’installazione WordPress.

Sono spesso veicolati da temi o plugin infettati o obsoleti e possono essere usati per violare dati, modificare contenuti o renderli indisponibili o sfruttare vulnerabilità dell’installazione di WordPress per condurre attività malevoli sul sistema che ospita il sito.

Una delle tipologie di malware più utilizzate utilizzati per attacchi su siti WordPress è costituita dalle Backdoor.

Una Backdoor è costituita da codice malevolo che può essere utilizzato per aggirare i normali processi di autenticazione e di tracciatura delle attività permettendo di accedere in remoto al server, limitando o inibendo spesso la possibilità di rilevare tale attività.

3. Brute Force attack

Un attacco Brute Force è costituito da una serie di tentativi ripetuti, effettuati da uno o più bot, con l’obiettivo di scoprire le credenziali di accesso ad una pagina di login.

Questi bot utilizzano specifici algoritmi e dizionari per tentare migliaia di combinazioni al secondo per individuare l’utente e la password corretti.

WordPress non dispone in modo nativo di funzionalità per bloccare ripetuti tentativi di login quindi se le credenziali non sono debitamente robuste e protette questi bot possono tentare migliaia di password al secondo anche per molto tempo distribuendo l’attacco in più fasi, fino a riuscire ad individuarle.

Leggi anche “Come creare password sicure“

4. SQL Injection

Tutti contenuti di un sito WordPress vengono memorizzati, organizzati e indicizzati in un database MySQL.

SQL e l’acronimo di Structured Query Language, un linguaggio di programmazione utilizzato per creare strutture di dati e relazioni tra essi all’interno di un database.

Le funzionalità del CMS di WordPress consentono poi di creare contenuti come articoli, commenti o immagini, presentarli, organizzarli o selezionarli come ad esempio definendo categorie o elenchi, modificarli e gestire le credenziali come per la memorizzazione o la modifica delle password, interagendo con il database.

Ogni volta che un utente chiama la tua pagina e richiede un certo contenuto, WordPress estrae i dati appropriati dal database, li riunisce con PHP e crea un documento HTML che viene infine trasferito al browser dell’utente. L’utente non è consapevole di tutti i processi che avvengono fino a quel punto.

Una SQL Injection è un attacco effettuato su un’applicazione, di solito web, in grado di compromettere il database attraverso dichiarazioni/istruzioni SQL dannose che sfruttano a fini malevoli regole interpretative o vincoli di linguaggio.

5. Cross Site Scripting (XSS)

Un attacco XSS consiste nello sfruttamento di vulnerabilità di un sito web iniettando nel codice di quest’ultimo codice JavaScript non autorizzato che viene poi eseguito lato client nel browser (modalità applet) oppure memorizzato ed eseguito sul server (modalità servlet).

La finalità più comunemente utilizzata per questa tecnica, che gli dà il nome, è quella di reindirizzare il browser degli utenti su un altro sito web, a volte molto simile a quello originale, abilmente predisposto per indurli in inganno richiedendo loro l’inserimento di credenziali o dati di pagamento o anche soltanto dati di contatto da utilizzare in successivi tentativi di truffa “profilata” condotti di solito tramite phishing.

Alcuni attacchi, sebbene più rari, possono avere anche la sola finalità commerciale di indurre i vostri utenti ad iscriversi ad altri servizi o acquistare prodotti aumentando il bacino di utenza, la visibilità e il posizionamento nei motori di ricerca di altri siti web.

Qualunque sia la finalità va in ogni caso tenuto in considerazione, oltre al particolare danno reputazionale, anche il danno dovuto al reindirizzamento del traffico degli utenti e alla conseguente indisponibilità del servizio offerto dal vostro sito.

6. Pharma Hack

Questo tipo di attacco sfrutta vulnerabilità di versioni obsolete di WordPress o dei suoi plugin per inserire codice corrotto che interagisce con i motori di ricerca di facendogli restituire annunci di prodotti, molto spesso farmaceutici, invece dell’indirizzo del sito attaccato.

La tecnica utilizzata è il cosiddetto avvelenamento dei motori di ricerca (Search Engine Poisoning) e ha il risultato di indirizzare gli utenti del vostro sito ad altri indirizzi web, perlopiù pubblicitari che, oltre a guadagnare posizionamento nei motori di ricerca, propongono loro prodotti o servizi.

7. Clickjacking

Il “rapimento del clic” è una tecnica fraudolenta informatica che sfrutta codice malevolo Javascript o Iframe per creare pagine trasparenti posizionate visivamente sopra alla pagina reale. Lo scopo è quello di permette ad un attaccante di reindirizzare i clic dell’utente a scopi diversi rispetto a quelli esposti in pagina.

L’utente viene infatti reindirizzato, a sua insaputa, su altri oggetti attivando download di file, invio di informazioni, transazioni economiche o altre attività non volute o intercettando i tasti premuti dall’utente al fine di acquisire informazioni segrete come credenziali o dati di pagamento.

Come evitare questi attacchi?

Ecco le 6 regole fondamentali per evitare i principali attacchi informatici e mettere in sicurezza un sito web realizzato con WordPress.

1. Aggiorna WordPress e i suoi plugin

2. Installa temi e plugin soltanto da fonti sicure

3. Testa i plugin e i temi in un ambiente di sviluppo separato dal sito

4. Scegli un piano hosting sicuro

5. Attiva un certificato SSL (del perché avere un certificato SSL e del protocollo https ne abbiamo già parlato in altri articoli).

6. Non cambiare le estensioni dei files php

Vuoi saperne di più? Leggi anche “Come aumentare la sicurezza del tuo WordPress“

Dedicare un po’ di tempo alla manutenzione del proprio sito web è un’attività fondamentale per garantire la sicurezza e mettersi al riparo dai principali attacchi informatici.

Sicurezza su WordPress: guarda il video del webinar di Register.it

Abbiamo recentemente organizzato un webinar sulla sicurezza su WordPress con strategie e “trucchi tecnici” per mettere in sicurezza un sito web creato su questo noto CMS.

Te lo sei perso? Non preoccuparti, guarda il video del corso e scarica le slide e il materiale informativo dalla pagina dedicata al webinar “Sicurezza su WordPress – Scenari di rischio, sicurezza hosting e configurazioni”

Copywriter, Marketing Specialist e Communication lover. Da sempre appassionata ai libri e alla scrittura, mi occupo di creare contenuti per il web ma non posso rinunciare al mio primo amore: la carta e la penna! Fuori dal web viaggio, cerco di tenermi in forma e soprattutto faccio la mamma.