Il mercato nero delle credenziali esfiltrate dagli infostealer. Cosa sono gli infostealer, come funzionano e come proteggersi.

Gli infostealer, noti anche come ladri di informazioni, sono una minaccia crescente nel panorama della sicurezza informatica. Si tratta di malware specializzati nel sottrarre dati sensibili senza che l’utente se ne renda conto.

Gli attacchi di tipo infostealer sono in netto aumento in Italia: nel corso del 2023, il CERT-AGID ha individuato e contrastato 1.713 campagne malevole che hanno coinvolto 54 famiglie di malware, di cui il 78% appartiene alla categoria Infostealer, a testimonianza di quanto questa tattica sia diventata popolare tra i cybercriminali.

Il loro utilizzo è particolarmente diffuso in contesti aziendali, dove la compromissione dei dati può causare danni economici e reputazionali significativi. Con la crescente sofisticazione degli attacchi, è fondamentale comprendere come questi malware operano e quali misure adottare per difendersi efficacemente.

In questo articolo analizzeremo nel dettaglio le caratteristiche degli infostealer, le loro modalità di diffusione e le migliori pratiche per proteggere i tuoi dati da questo tipo di minaccia.

Cosa sono gli infostealer

Come funzionano gli infostealer

Come un infostealer può infettare il mio computer

Come difendersi dagli infostealer

Cosa sono gli infostealer

Gli infostealer sono una categoria di malware progettata per estrapolare le informazioni personali della vittima attaccando i processi e gli strumenti tramite cui questi dati vengono utilizzati o conservati. Lo scopo è quello di catturare queste informazioni per uso fraudolento oppure inviarle all’esterno per rivenderle successivamente ad altri cybercriminali.

Le informazioni che gli attaccanti cercano di esfiltrare infettando i computer delle vittime, workstations o server, con malware infostealer, sono principalmente:

- credenziali di accesso a pannelli di login

- password salvate nel browser

- cookie

- dati di carte/strumenti di pagamento

Come funzionano gli infostealer

I malware di tipo infostealer, una volta infettato in sistema, operano in modo silente, senza manifestare tracce evidenti della loro presenza, come invece può avvenire con altre categorie di virus che possono causare blocchi di sistema, eccessivo uso di risorse, aperture di pagine web o applicazioni indesiderate etc.

Le modalità operative più comune di un infostealer consistono in:

- Mettersi “in ascolto” per intercettare eventi di inserimento di credenziali su pannelli di login intercettando:

- le credenziali, username e password, inserite manualmente nei form di login (keylogging).

- le credenziali salvate nel browser per l’inserimento automatico nelle form di login

- le credenziali inserite automaticamente nella form di login utilizzando il login tramite Facebook, Google, Linkedin.

- Attivarsi ad intervalli regolari per accogliere dati presenti nel sistema, in file, database o memoria cache

I dati raccolti vengono poi inviati sulla rete dall’infostealer, con modalità progettate per fare in modo che l’evento di invio sia impercettibile all’utente.

Queste informazioni, sempre più spesso, non vengono direttamente utilizzate dagli attaccanti ma vengono vendute nel Darkweb o nel Deepweb per essere poi utilizzate da altri attaccanti al fine di compiere attività fraudolente.

Un esempio molto comune è quello delle credenziali dei pannelli controllo esfiltrate dai computer dei clienti, che vengono vendute per essere poi utilizzate per accedere ai pannelli ed effettuare acquisti di domini o di altri servizi, tramite gli strumenti di pagamento registrati dai clienti frodati.

Come un infostealer può infettare il mio computer

Esistono varie modalità e canali con cui un infostealer può infettare un sistema target e le più diffuse sono:

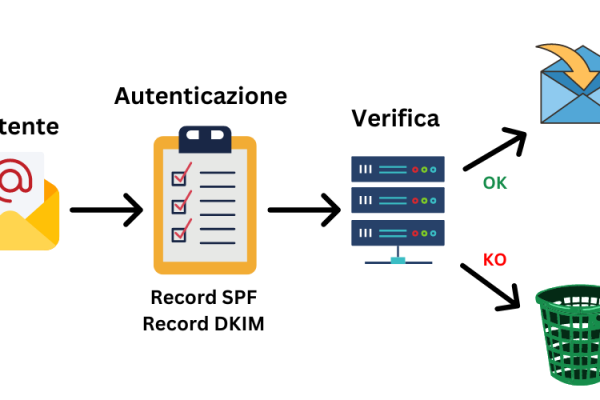

- Phishing tramite email, dove il destinatario viene invitato a cliccare su un link, dal quale viene poi scaricato il malware o ad aprire un allegato che lo contiene

- Phishing tramite pagine email contraffatte, create appositamente per somigliare a quelle lecite di service provider (come Register.it), banche, siti di e-commerce, siti istituzionali di grandi brand marchi noti.

- Malware presente in file scaricati da siti / piattaforme non attendibili.

- Malware presente su SW pirata distribuito sulla rete o su supporti digitali.

Leggi anche “Phishing. Cos’è e come difendersi”

Inoltre, gli infostealer sono progettati per posizionarsi nel sistema in modo da non essere facilmente rilevabili.

Alcuni dei più diffusi e responsabili dell’esfiltrazione di moltissime credenziali di accesso a pannelli di login, quali ad esempio gli infostealer Redline, StealIC, Lumma o Vida, si posizionano in path del file system utilizzando nomi di file di altri processi o applicazioni lecite, come ad esempio:

- C:\Windows\SysWOW64\explorer.exe

- C:\Windows\Microsoft.NET\Framework\v4.0.30319\MsBuild.exe

- C:\Windows\Microsoft.NET\Framework\v4.0.30319\RegAsm.exe

Come difendersi dagli infostealer

Difendersi dagli infostealer richiede una combinazione di misure preventive e reattive che possono ridurre significativamente il rischio di compromissione dei dati. Poiché questi malware agiscono in modo subdolo, spesso senza che l’utente se ne accorga, è fondamentale adottare una strategia di sicurezza multilivello.

Dalla protezione dei dispositivi con software antivirus aggiornati fino alla gestione attenta delle credenziali tramite password robuste e autenticazione a due fattori, ogni accorgimento può fare la differenza.

Ecco le migliori pratiche da mettere in atto per prevenire l’intrusione di infostealer:

- Non memorizzare password ed account nel browser per il completamento automatico dei campi nelle pagine di login; per la conservazione sicura e la gestione di password ed account utilizzare soluzioni di password manager/vault.

- Utilizzare sempre un buon sistema Antivirus o EDR sul proprio PC ed assicurarsi di mantenerlo sempre aggiornato.

- Se si utilizzano account social come Facebook oppure Google per l’autenticazione su altri pannelli o servizi, assicurarsi di aver attivato su tali accounts l’autenticazione a 2 fattori (2FA)

- Fare sempre attenzione alle email sospette seguendo i nostri consigli su come evitare di cadere vittima di Phishing. Link e allegati sono canali per la diffusione del malware infostealer.

- Verificare sempre i certificati SSL delle pagine che si visitano e controllare sempre tramite una scansione antivirus i file scaricati dal web.

- Utilizzare/scaricare sempre e soltanto SW originale.

- Mantenere il software installato sul proprio PC e gli eventuali plugin delle applicazioni sempre aggiornati, in particolare laddove siano presenti patch di sicurezza.

Proteggersi dagli attacchi infostealer richiede consapevolezza e l’adozione di soluzioni di sicurezza adeguate. Mantenere sempre aggiornati i software e i sistemi operativi, utilizzare antivirus avanzati e implementare procedure di autenticazione sicura sono passi essenziali per ridurre al minimo i rischi. Tuttavia, la componente più importante rimane l’educazione e la vigilanza costante: essere informati sulle tecniche utilizzate dai cybercriminali e prestare attenzione a comportamenti sospetti può fare la differenza nel proteggere i propri dati personali e aziendali.

Con una strategia proattiva e una difesa su più livelli, è possibile contrastare efficacemente la minaccia degli infostealer e salvaguardare la propria sicurezza online.

CISO Southern Europe team.blue. Si occupa di Sviluppo, implementazione e mantenimento di politiche e programmi di gestione della compliance e della sicurezza aziendale.